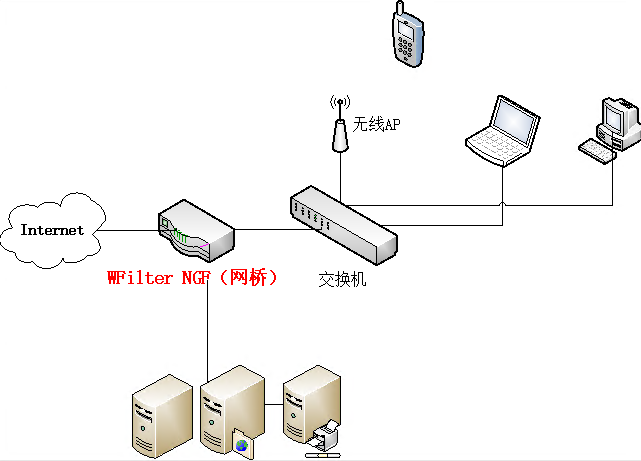

企業(yè)內(nèi)網(wǎng)的服務(wù)器都存有企業(yè)的重要信息,包括CRM用戶信息、技術(shù)資料等。所以內(nèi)網(wǎng)服務(wù)器的信息安全是企業(yè)網(wǎng)絡(luò)管理的重點。內(nèi)網(wǎng)服務(wù)器不但面臨外來的攻擊,也會受到來自內(nèi)部的攻擊。在本文中,我將介紹如何用WFilter NGF的入侵防御模塊來保護內(nèi)網(wǎng)服務(wù)器。網(wǎng)絡(luò)結(jié)構(gòu)圖如下:

WFilter NGF用網(wǎng)橋部署模式,接在內(nèi)網(wǎng)和服務(wù)器網(wǎng)段以及互聯(lián)網(wǎng)之間,既可以做外網(wǎng)上網(wǎng)行為管理,又可以保護服務(wù)器網(wǎng)段。

1. 開啟入侵防御

開啟入侵防御功能,并且對內(nèi)網(wǎng)攻擊設(shè)置為“僅記錄日志”。

2. 對服務(wù)器網(wǎng)段進行網(wǎng)絡(luò)掃描

網(wǎng)絡(luò)攻擊的第一步首先需要進行網(wǎng)絡(luò)掃描,根據(jù)掃描的結(jié)果再進行下一步的滲透。如下圖,在kali_linux中,用metasploit中db_nmap命令對服務(wù)器的IP進行網(wǎng)絡(luò)掃描;可以看到服務(wù)器的開放端口、軟件版本等信息。

在入侵檢測模塊和事件查看器中,可以看到攻擊事件。如果開啟了告警事件轉(zhuǎn)發(fā),還可以把告警事件轉(zhuǎn)發(fā)到管理員郵箱。

3. 記錄內(nèi)網(wǎng)攻擊的日志并封鎖IP

默認的配置下,入侵防御只記錄內(nèi)網(wǎng)攻擊的事件,并不會禁止該內(nèi)網(wǎng)IP;您可以根據(jù)該事件記錄到終端上去查證核實后處理。如果您的服務(wù)器安全要求比較高,可以把“內(nèi)網(wǎng)攻擊”設(shè)置為“記錄日志并封鎖ip“。這樣配置后,一旦檢測到攻擊,就會立刻封鎖該IP。如圖:

我們再用kali_linux來掃描一下。掃描前先ping服務(wù)器是通的。如圖:

執(zhí)行掃描后,服務(wù)器就ping不通了,而且掃描出來的信息少了很多(因為WFilter一檢測到掃描就封鎖了IP,導(dǎo)致后續(xù)的掃描不能繼續(xù)下去)

在WFilter的”入侵檢測“中,可以看到該IP被封鎖的操作記錄。

經(jīng)過上述配置,就可以有效的對內(nèi)網(wǎng)服務(wù)器進行實時保護,從而避免服務(wù)器被內(nèi)外網(wǎng)惡意攻擊。