一些企事業單位出于工作和安全的需要,希望可以允許局域網內的電腦終端訪問互聯網,但是不允許發送數據到外網。這個需求從理論上來說其實是矛盾的,以Web訪問為例,當我們去訪問一個網頁的時候,用的是HTTP的GET指令,大概的格式是這樣的:

GET /path/to/resource HTTP/1.1

Host: www.example.com

User-Agent: MyCustomUserAgent/1.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Connection: keep-alive

瀏覽器告訴網站服務器這些信息:需要訪問的URL地址、域名、瀏覽器種類、壓縮類型、連接類型等。這個頭部的大小在RFC的定義中是2K字節,這是明文的HTTP方式。如果是HTTPS方式,還需要證書交換,上傳的數據大約8K字節。換句話說,即使只是瀏覽網站,每一次訪問也需要8K的上傳數據。所以說,只允許訪問但是不允許任何外發數據,這個需求是自相矛盾的,不能得到真正的實現。

雖然嚴格的完全只訪問不上傳是做不到的,但是我們可以通過限定上傳數據的大小來實現這個功能需求。如下圖:

WSG上網行為管理的“應用過濾”有一項“智能過濾”的功能,可以設置每個連接的最大允許的上傳數據。基于上面的分析,我們把這個值設置為“10KB”即可不影響正常的網站訪問,而且不能上傳超過10KB的信息。

啟用該選項后,WSG會自動統計每個連接中的上傳數據大小,一旦上傳數據超過限定的閾值,就會判定為”疑似上傳行為“而加以禁止。利用該選項有如下好處:

對所有的應用協議都可以生效。

不在應用特征庫中的上傳行為也可以禁止。

https網站中的上傳也一樣可以設別和屏蔽。

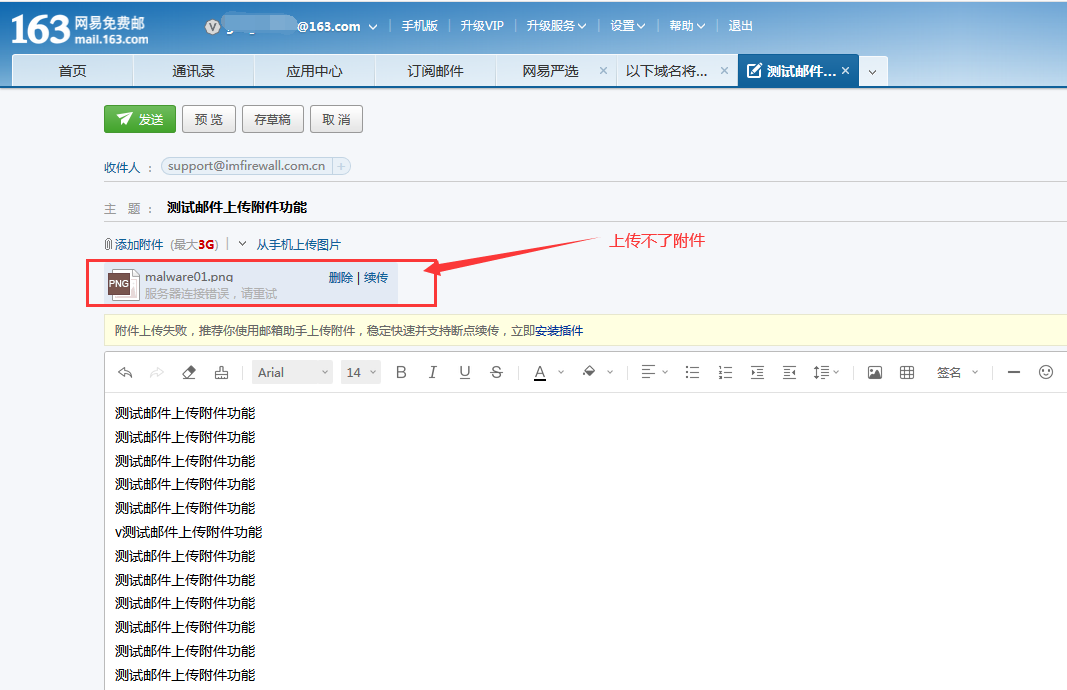

如下圖,https的網頁郵件中的上傳附件可以被識別和禁止掉。

論壇發帖的附件一樣可以禁止掉。

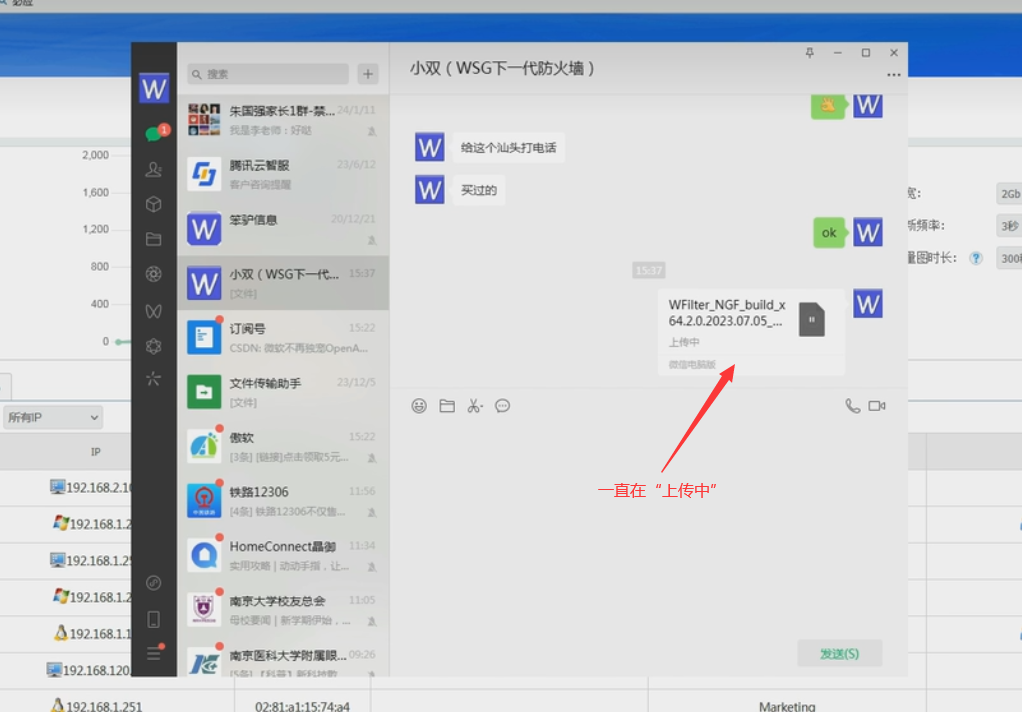

不但是Web上傳,對于各類客戶端APP,比QQ傳文件、微信傳文件中的上傳行為也一樣可以禁止。

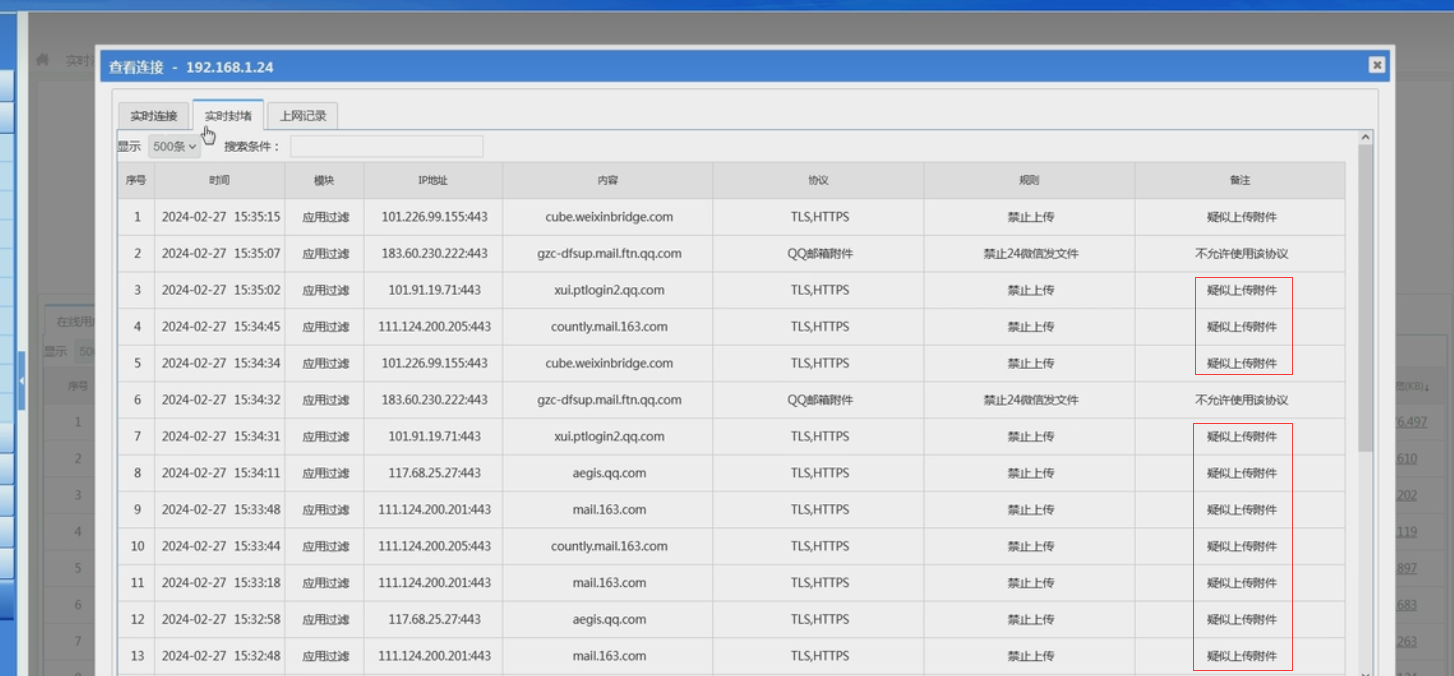

在WSG的實時流量圖中,點擊總帶寬的數字進去,就可以看到每個終端的實時連接和實時封堵。實時封堵里面顯示了連接被禁止的原因、對應的模塊和策略。如下圖中所示,可以看到“疑似上傳文件”的禁止記錄。

這樣就實現了“只允許下載和訪問但是不允許上傳”的功能需求,滿足了企事業單位的安全需要。需要注意的一點是:為了避免分片傳輸,盡量不要把疑似上傳的閾值設置的過大(500K以內為宜)。